Protección de datos

¿Qué es la protección de datos?

La protección de datos se refiere a las prácticas, medidas y leyes que buscan prevenir que cierta información acerca de una persona sea recolectada, usada o compartida de modo tal que sea dañina para ella.

La protección de datos no es nueva. Los actores malos siempre han buscado acceder a los registros privados de las personas. Antes de la era digital, la protección de datos significaba proteger los datos privados de una persona de que alguien accediera a ellos físicamente, los viera o tomara carpetas y documentos. Las leyes de protección de datos existen hace ya más de 40 años.

Ahora que muchos aspectos de la vida de las personas se han pasado en línea, la información privada, personal e identificable es compartida con regularidad con todo tipo de entidades privadas y públicas. La protección de datos busca asegurar que esta información sea recogida, almacenada y mantenida responsablemente y que las consecuencias involuntarias de su uso sean minimizadas o mitigadas.

¿Qué son los datos?Con datos nos referimos a información digital como mensajes de texto, videos, clics, huellas dactilares digitales, un bitcoin, el historial de búsqueda y hasta los simples movimientos del cursor. Los datos pueden guardarse en computadoras, dispositivos móviles, en nubes y discos duros externos. Se les puede compartir por correo electrónico, apps de mensajería y herramientas de transferencia de archivos. Sus publicaciones, me gusta y retweets, sus videos de gatos y protestas, y todo lo que comparte en las redes sociales son datos.

Los metadatos son un subconjunto de los datos. Son información guardada dentro de un documento o archivo. Son una huella digital electrónica que contiene información acerca del documento o archivo. Usemos un correo electrónico como ejemplo. Si envía uno a su amigo, su texto son los datos. El correo mismo, sin embargo, contiene toda suerte de metadatos como quién lo creó, quién es el receptor, la dirección IP del autor, el tamaño del mensaje, etc.

Grandes cantidades de datos quedan combinados y guardados juntos. Estos grandes archivos contienen miles o millones de archivos individuales a los que se conoce como conjuntos de datos. Estos últimos son combinados a su vez en conjuntos de datos sumamente grandes. Y estos últimos, a los que se conoce como big data, se usan para entrenar a los sistemas de aprendizaje automático systems.

Los datos pueden parecer sumamente abstractos, pero los pedazos de información a menudo reflejan bastante la identidad o los comportamientos de personas reales. No todos los datos necesitan ser protegidos, pero algunos de ellos, los metadatos inclusive, pueden revelar bastante acerca de una persona. A esto se conoce como Información Personal de Identificación (PII). A la PII usualmente se la conoce como datos personales. Es información que se puede usar para distinguir o rastrear la identidad de una persona como un nombre, el número de pasaporte o los datos biométricos como las huellas digitales y los patrones faciales. PII es también información vinculada a o vinculable con una persona, como su fecha de nacimiento y su religión.

Los datos personales pueden ser recolectados, analizados y compartidos para beneficio de las personas involucradas, pero también pueden usarse con fines dañinos. Ellos son valiosos para muchos actores públicos y privados. Por ejemplo, los recogen las plataformas de redes sociales y son vendidos a compañías de publicidad. Son recolectados por los gobiernos para servir a fines policiales, como perseguir el delito. Los políticos valoran los datos personales para enfocarse en votantes con cierta información política. Estos datos pueden ser monetizados por personas con intenciones criminales, como la venta de identidades falsas.

“Compartir datos es una práctica regular que está haciéndose cada vez más ubicua a medida que la sociedad pasa a estar en línea. Compartirlos no sólo trae beneficios a los usuarios, sino que además es a menudo necesario para cumplir labores administrativas o interactuar con la sociedad actual. Pero no está libre de riesgos. Su información personal revela bastante de usted mismo, sus pensamientos y su vida, que es la razón por la cual necesita ser protegida”.

Access Now’s ‘Creating a Data Protection Framework’, Noviembre de 2018.

El derecho a la protección de los datos personales está estrechamente interconectado con el derecho a la privacidad, pero es algo distinto. La comprensión de qué significa “privacidad” varía de un país a otro basado en su historia, cultura o influencias filosóficas. La protección de datos no siempre es considerada un derecho en sí mismo. Lea aquí más acerca de las diferencias existentes entre la privacidad y la protección de los datos.

La privacidad de los datos es también una forma común de hablar acerca de datos sensibles y la importancia de protegerlos de su compartición involuntaria, así como la recolección y uso indebido o ilegal de datos acerca de una persona o grupo. La estrategia digital de USAID para 2020 – 2024 la define como ‘el derecho de una persona o grupo a conservar el control sobre, y la confidencialidad de, la información de sí misma’.

¿Cómo funciona la protección de datos?

Los datos personales pueden y debieran ser resguardados con medidas que protejan la identidad u otra información acerca de una persona, y que respeten su derecho a la privacidad. Ejemplos de tales medidas incluyen el establecer qué datos son vulnerables sobre la base de evaluaciones de riesgo de la privacidad; no mantener datos sensibles en línea; limitan quién puede acceder a ciertos datos; anonimizar los datos sensibles; y sólo recoger los que sean necesarios.

Hay un par de principios y prácticas establecidos para proteger los datos sensibles. En muchos países, estas medidas son impuestas a través de leyes, las cuales contienen los principios claves que son importantes para garantizar la protección de los datos.

“Las leyes de protección de datos buscan proteger los del pueblo dando a las personas derechos sobre ellos, imponiendo normas sobre la forma en que las compañías y gobiernos los usan, y estableciendo reguladores que hacen cumplir las leyes”.

A continuación se esbozan un par de términos y principios importantes, que tienen como base el Reglamento General de Protección de Datos de la Unión Europea (GDPR).

- Sujeto de los datos: toda persona cuyos datos personales estén siendo procesados, como ser añadidos a una base de datos de contactos o a una lista de correo de mensajes publicitarios.

- Procesamiento de datos quiere decir toda operación realizada con datos personales, ya sea anual o automatizada.

- Controlador de datos: el actor que determina los fines y medios para los cuales se procesan los datos personales.

- Procesador de datos: el actor que procesa los datos personales a nombre del controlador; a menudo es un tercero externo a este último, como una parte que ofrece listas de correo o servicios de encuesta.

- Consentimiento informado: las personas entienden y aceptan que sus datos personales serán recolectados, que se tenga acceso a ellos, se les use y/o comparta, y cómo pueden retirar su consentimiento.

- Limitación de fines: los datos personales se recogen sólo para un uso específico y justificado, y las otras partes no pueden usarlos con otros fines.

- Minimización de los datos: la recolección de datos es minimizada y queda limitada a los detalles esenciales.

La guía de Access Now enumera ocho principios de protección de los datos que provienen mayormente de estándares internacionales, en particular de la Convención del Consejo de Europa para la para la Protección de las Personas, en relación con el Procesamiento Automático de Datos Personales (ampliamente conocida como la Convención 108), y de las Privacy Guidelines de la Organización para la Cooperación y el Desarrollo Económico (OCDE): los países que han ratificado los marcos internacionales de protección de datos consideran que son los “estándares mínimos” para la protección de los derechos fundamentales.

Un proyecto de desarrollo que use datos, ya sea mediante una lista de correo o analizando conjuntos de datos, debiera cumplir con las leyes que rigen su protección. De no haber un marco legal nacional, los principios, normas y estándares internacionales pueden servir de línea de base para alcanzar el mismo nivel de protección de los datos y las personas. El acatamiento de estos principios podría parecer molesto, pero implementar unos cuantos pasos relacionados con la protección de datos desde el inicio mismo del proyecto le ayudará a alcanzar los resultados deseados sin poner a la gente en riesgo.

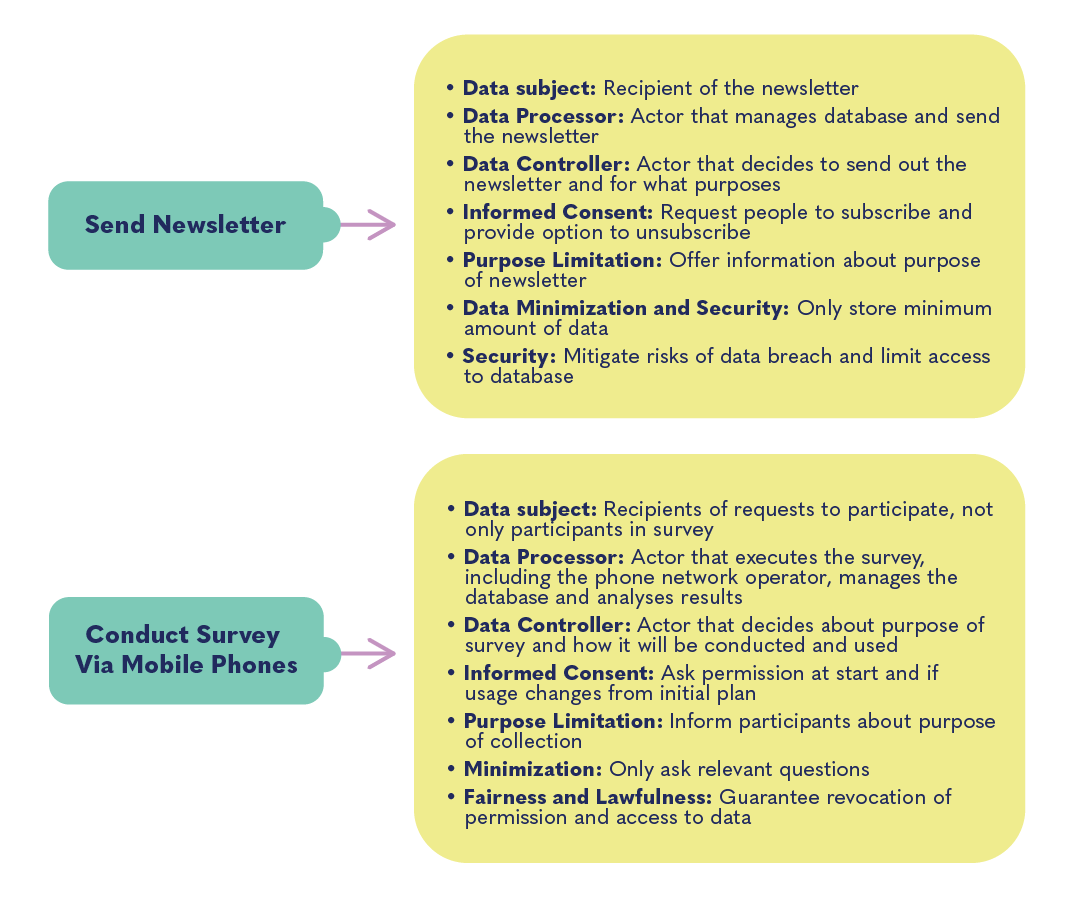

La figura anterior muestra de qué modo las prácticas comunes de las organizaciones de la sociedad civil se relacionan con los términos y principios del marco de las leyes y normas de la protección de datos.

El Reglamento General de Protección de Datos de la Unión Europea (GDPR)El RGPD, la ley de protección de datos de la UE, entró en vigor en 2018. Se la suele considerar la ley de protección de datos más sólida del mundo. Ella busca mejorar la forma en que la gente puede acceder a su información y limita lo que las organizaciones pueden hacer con los datos personales de los ciudadanos de la UE. Aunque proviene de la UE, el RGPD puede aplicarse también a organizaciones con sede fuera de la región cuando concierne a los datos de sus ciudadanos. El RGPD tiene, por ende, un impacto global.

Las obligaciones derivadas del RGPD y de otras leyes de protección de datos podrían tener amplias implicaciones para las organizaciones de la sociedad civil. Para información acerca del proceso de cumplimiento del RGPD y otros recursos, véase la guía del European Center for Not-for-Profit Law sobre los estándares de la protección de datos para organizaciones de la sociedad civil.

A pesar de sus protecciones, el RGPD también ha sido usado para acosar a los CSO y a periodistas. Por ejemplo, una compañía minera usó una de sus disposiciones para intentar obligar a Global Witness a que revelara las fuentes que usó en una campaña antiminera. Global Witness resistió dichos intentos exitosamente.

La forma en que proteja su propia información sensible o los datos de su organización dependerá de su situación específica en términos de sus actividades y entorno legal. El primer paso es evaluar sus necesidades específicas en función a la seguridad y la protección de datos. Por ejemplo, qué información, de caer en manos equivocadas, podría tener consecuencias negativas para usted y su organización?

Los especialistas en seguridad digital han preparado recursos en línea a los cuales puede usar para protegerse. Ejemplos de ello son Security Planner, una guía fácil de usar con consejos revisados por expertos para estar más seguro en línea, y con recomendaciones para implementar prácticas básicas en línea. El Digital Safety Manual ofrece información y consejos prácticos sobre cómo mejorar la seguridad digital de los funcionarios gubernamentales que trabajan con la sociedad civil y los Defensores de los Derechos Humanos (DDH). Este manual brinda 12 cartillas adaptadas a diversas actividades comunes en la colaboración entre gobiernos (y otros socios) y las organizaciones de la sociedad civil. La primera cartilla ayuda a evaluar la seguridad digital.

Manual de seguridad digital

Primeros auxilios digitales es un recurso gratuito para personal de respuesta rápida, capacitadores en seguridad digital y activistas expertos en tecnología para que protejan mejor, a sí mismos y a las comunidades a las que apoyan, de los tipos más comunes de emergencias digitales. Los respondedores y mentores de seguridad digital global pueden ayudar con preguntas específicas o con su mentoría, por ejemplo, e Digital Defenders Partnership y el Computer Incident Response Centre for Civil Society (CiviCERT).

¿De qué modo es la protección de datos relevante en el espacio cívico y para la democracia?

Muchas iniciativas que buscan fortalecer el espacio cívico o mejorar la democracia emplean tecnología digital. Hay una difundida creencia en que el creciente volumen de datos y las herramientas para procesarlos pueden ser usados para el bien. Y en efecto, la integración de la tecnología digital y el uso de los datos en la democracia, los derechos humanos y la programación de la gobernanza puede tener beneficios significativos; pueden, por ejemplo, conectar a comunidades alrededor del mundo, llegar mejor a poblaciones carentes de servicios, y ayudar a mitigar la desigualdad.

“Dentro del trabajo del cambio social usualmente hay una cruda asimetría de poder. Desde el trabajo humanitario a hacer campañas, de documentar las violaciones de los derechos humanos a la construcción de movimientos, las organizaciones promotoras a menudo están lideradas por —y trabajan con— comunidades vulnerables o marginadas. Frecuentemente abordamos el trabajo del cambio social a través de un lente crítico, priorizando cómo mitigar las asimetrías de poder. Creemos en la necesidad de hacer lo mismo cuando se trata de los datos con los que trabajamos: cuestionarlos, entender sus limitaciones y aprender de ellos en formas responsables”.

Si la información de calidad está disponible para las personas correctas cuando la necesitan, los datos están protegidos contra el mal uso, y el proyecto está diseñado con la protección de datos en mente, entonces puede acelerar el impacto.

- El financiamiento que USAID hiciera de una mejor inspección de los viñedos usando drones y datos de GIS en Moldova, permite a los agricultores inspeccionar, identificar y aislar rápidamente los viñedos infectados con una enfermedad fitoplasmática de la vid.

- Círculo es una herramienta digital para mujeres periodistas en México que les ayuda a crear fuertes redes de apoyo, a fortalecer sus protocolos de seguridad y a satisfacer las necesidades relacionadas con la protección de sí mismas y sus datos. Fue diseñada con los usuarios finales a través de grupos de chat y talleres presenciales, para así asegurarse de que todo lo que fuese construido en la app sería algo que necesitan y en que pueden confiar.

Al mismo tiempo, el desarrollo impulsado por los datos trae consigo la nueva responsabilidad de prevenir su mal uso cuando se diseñan, implementan o monitorean los proyectos de desarrollo. Los problemas de privacidad y seguridad son sumamente reales cuando el uso de los datos personales es un medio con el cual identificar a las personas que son elegibles para los servicios humanitarios.

- Los campamentos de refugiados en Jordania necesitaron que los miembros de la comunidad permitieran que se escanease su iris para comprar alimentos y provisiones, y retirar dinero de los ATM. Esta práctica no integró formas significativas de pedir el consentimiento o permitir a las personas excluirse. Además, el uso y recolección de datos personales sumamente sensibles como los biométricos, para permitir hábitos cotidianos de compra, es algo desproporcionado, pues en muchas partes del mundo se cuenta con y usa otras tecnologías digitales menos personales.

Los gobiernos, organizaciones internacionales y actores privados pueden todos hacer un mal uso —incluso involuntariamente— de los datos personales con otros fines de los deseados, afectando así de modo negativo al bienestar de las personas relacionados con ellos. Privacy International resaltó algunos ejemplos:

- El caso de Tullow Oil, la compañía más grande de exploración y producción de petróleo y gas en África, muestra como un actor privado consideró efectuar una investigación, extensa y detallada, del comportamiento de las comunidades locales a través de una compañía de investigación microfocalizada, para así conseguir ‘estrategias cognitivas y emocionales con las cuales influir y modificar las actitudes y el comportamiento de los turkanas’ en beneficio de Tullow Oil.

- En Ghana, el Ministerio de Salud encargó un gran estudio de las prácticas y requerimientos de la salud en el país. Esto tuvo como resultado una orden del partido político gobernante, para que se modelara la distribución futura de los votos dentro de cada circunscripción a partir de cómo era que los encuestados decían que votarían, y que hubiese una campaña negativa que intentara conseguir que los partidarios de la oposición no votaran.

Hay recursos y expertos disponibles para ayudar en este proceso. La página web The Principles for Digital Development ofrece recomendaciones, consejos y recursos para proteger la privacidad y la seguridad a través del ciclo de vida de un proyecto, como en la etapa de análisis y planificación, en el diseño y desarrollo de proyectos y en su aplicación e implementación. También se cubren la medición y la evaluación. La página web The Responsible Data ofrece el Hand-Book of the Modern Development Specialist ilustrado y con una guía atractiva y entendible a lo largo de todos los pasos de un proyecto de desarrollo movido por datos: su diseño y el manejo de los datos, con información específica acerca de su recolección, comprensión y compartir, y el cierre de un proyecto.

Oportunidades

Las medidas de protección de datos promueven la democracia, los derechos humanos y las cuestiones de gobernanza. Lea a continuación para aprender cómo pensar de modo más eficaz y seguro acerca de la protección de datos en su trabajo.

Privacidad respetada y la gente protegidaLa implementación de patrones de protección de datos en los proyectos de desarrollo protege a las personas de posibles daños debidos al abuso de su información. El abuso tiene lugar cuando una persona, compañía o gobierno accede a los datos personales y los usa con otros fines fuera de aquellos para los cuales fueron recogidos. Los servicios de inteligencia y las agencias policiales a menudo cuentan con medios legales y técnicos para imponer el acceso a los conjuntos de datos y abusar de ellos. Personas contratadas por los gobiernos pueden acceder a los conjuntos de datos hackeando la seguridad del software o de las nubes. Esto a menudo lleva a la intimidación, el silenciamiento y el arresto de los defensores de los derechos humanos, y a que los líderes de la sociedad civil critiquen a su gobierno. Privacy International mapea ejemplos de gobiernos y actores privados que abusan de los datos de las personas.

Unas fuertes medidas protectoras contra el abuso de datos aseguran el respeto al derecho fundamental a la privacidad de las personas cuyos datos fueron recogidos y usados. Las medidas protectoras permiten un desarrollo positivo como la mejora de las estadísticas oficiales, un mejor suministro de servicios, mecanismos de advertencia temprana focalizados, y una respuesta eficaz a los desastres.

Es importante establecer cómo es que los datos son protegidos a lo largo de todo el ciclo de vida de un proyecto. También debiera asegurarse a las personas la protección una vez terminado el proyecto, ya sea abruptamente o según estaba planeado, cuando el proyecto pasa a una fase distinta o cuando recibe financiamiento de distintas fuentes. Oxfam ha preparado un

folleto para ayudar a cualquiera que maneje, comparta o acceda a datos de programa, para que considere debidamente las cuestiones de los datos a lo largo de todo su ciclo de vida, desde preparar un plan a desecharlos.

Riesgos

La recolección y el uso de datos puede también crear riesgos en la programación de la sociedad civil. Lea a continuación cómo discernir los posibles peligros asociados con la recolección y el uso de datos en el trabajo DRG, así como el modo de mitigar las consecuencias involuntarias y voluntarias.

Acceso no autorizado a los datosLos datos necesitan estar guardados en algún lugar, en una computadora o en un disco externo, en una nube o en un servidor local. Dondequiera que se guarden los datos, se deben tomar precauciones para protegerlos de accesos no autorizados, y para evitar revelar la identidad de personas vulnerables. El nivel de protección necesario depende de cuán sensibles sean, esto es en qué medida podría haber consecuencias negativas si la información cae en manos equivocadas.

Los datos pueden guardarse en un servidor cercano y bien protegido, que está conectado con drives con una fuerte encriptación y acceso muy limitado, que es un método para mantener el control de los datos que posee. Los servicios en la nube ofrecidos por compañías tecnológicas bien conocidas, a menudo ofrecen medidas de protección básica y un amplio acceso al conjunto de datos en las versiones gratuitas. Las características de seguridad más avanzadas están disponibles para los clientes que pagan, como el almacenaje de datos en ciertas jurisdicciones que cuentan con leyes que los protegen. Los lineamientos de cómo asegurar los datos privados guardados y a los que se accede en las nubes, ayuda a entender diversos aspectos de éstas y a decidir en situaciones específicas.

Todo sistema necesita ser asegurado de ciberataques y manipulación. Un desafío común es encontrar una forma de proteger las identidades del conjunto de datos, por ejemplo retirando toda la información que podría identificar a personas a partir de los datos, esto es anonimizándolos. La anonimización correcta es de crucial importancia y algo más difícil de lo que a menudo se asume.

Podemos imaginar que un conjunto de datos de la ubicación con GPS de las Personas que Viven con Albinismo en Uganda requiere de una vigorosa protección La persecución tiene como base la creencia en que ciertas partes del cuerpo de las personas albinas pueden transmitir poderes mágicos, o se presume que están malditas y que traen mala suerte. Un proyecto de perfilamiento espacial que mapease la ubicación exacta de las personas pertenecientes a este grupo vulnerable podría mejorar el alcance y suministro de los servicios que se les presta. Sin embargo, el hackeo de las bases de datos o algún otro acceso ilegal a sus datos personales podría ponerles en riesgo ante las personas que quieren explotarles o hacerles daño.

Podríamos también imaginar que quienes operan un sistema alternativo para enviar alertas por ataques aéreos en Siria, corren el riesgo de que las autoridades los pongan en la mira. Si bien la recolección y el compartir de los datos por parte de este grupo busca prevenir muertes y lesiones, disminuye también el impacto de los ataques aéreos de las autoridades sirias. Los datos de la ubicación de las personas que manejan y contribuyen al sistema deben protegerse del acceso o la exposición.

Otro riesgo es que los actores privados que manejan o cooperan en proyectos movidos por datos se vean tentados a venderlos de ofrecérseles grandes sumas de dinero. Estos compradores serían compañías de publicidad o políticos que buscan dirigir campañas comerciales o políticas a personas específicas.

El sistema Tiko, diseñado por la empresa social Triggerise, premia a los jóvenes sus comportamientos positivos en busca de salud, como visitar farmacias y buscar información en línea. El sistema recoge y guarda, entre otras cosas, información personal sensible y de salud de jóvenes suscriptoras, las que usan la plataforma en busca de guía sobre anticonceptivos y abortos seguros, y rastrea sus visitas a las clínicas locales. De no estar protegidos estos datos, los gobiernos que han criminalizado el aborto podrían potencialmente acceder a ellos y usarlos para llevar a cabo acciones policiales contra mujeres embarazadas y proveedores médicos.

Cuando se está planeando recoger nuevos datos, es importante diseñar cuidadosamente el proceso de recolección y pensar bien cómo es que afecta a las personas involucradas. Debiera estar claro desde el principio qué tipos de datos serán recogidos, para qué fin, y que las personas involucradas estén de acuerdo. Por ejemplo, el esfuerzo por mapear a personas con discapacidades en una ciudad específica puede mejorar los servicios. Sin embargo, la base de datos no debiera exponerlas a riesgos tales como los ataques o la estigmatización, que podrían concentrarse en hogares específicos. Además, el establecimiento de esta base de datos debería responder a las necesidades de las personas involucradas, y no al simple deseo de usarlos. Para mayores directrices consúltese el capítulo de Getting Data (Consiguiendo los datos) del Hand-book of the Modern Development Specialist (Manual del especialista moderno del desarrollo) y la OHCHR Guidance para adoptar un Enfoque de los Datos Basado en los Derechos Humanos, que se concentre en la recolección y la desagregación.

Cuando los datos son recogidos personalmente por personas reclutadas para este proceso se requiere una capacitación apropiada. Ellos deben ser capaces de crear un espacio seguro para conseguir el consentimiento informado de las personas cuyos datos están siendo recogidos, y saber cómo evitar los sesgos durante el proceso de recolección.

Las iniciativas movidas por datos pueden o bien recoger nueva información, por ejemplo mediante un encuesta de alumnos y profesores en un colegio, o sino usar conjuntos de datos ya existentes a partir de fuentes secundarias, por ejemplo empleando un censo gubernamental o raspando las fuentes de las redes sociales. La protección de datos debe también considerarse cuando planee usar los conjuntos de datos ya existentes, como las imágenes de la tierra para el mapeo espacial. Debe analizar qué tipos de datos quiere usar, y si es necesario usar para ello un conjunto de datos específico. En el caso de los conjuntos de datos provenientes de terceros, es importante saber cómo se obtuvo los que desea usar, si se respetaron los principios de la protección de datos durante la fase de recolección, quién los licenció y quién financió el proceso. De no lograr conseguir estas información deberá considerar cuidadosamente si usarlos o no. Véase el Hand-book del especialista moderno del desarrollo acerca del trabajo con los datos ya existentes.

Una confiable estrategia de almacenaje en la nube ofrece una mayor seguridad y facilidad de implementación, en comparación con proteger su propio servidor. Si bien un adversario decidido puede siempre hackear computadoras individuales o servidores locales, para ellos es un reto significativamente mayor violar las robustas defensas de proveedores reputados de almacenaje en la nube como Google o Microsoft. Estas compañías aplican extensos recursos de seguridad y tienen un fuerte incentivo empresarial para asegurar la máxima protección a sus usuarios. Al confiar en el almacenaje en la nube, los riesgos comunes como el robo físico, los daños a los dispositivos o el malware pueden mitigarse, puesto que la mayoría de los documentos y datos están guardados de forma segura en la nube. En caso de incidentes es conveniente volver a sincronizar y resumir las operaciones en una computadora nueva o limpiada, con poca o nada de información valiosa accesible localmente.

Tener una copia de respaldo es crucial, independientemente de si los datos están guardados en dispositivos físicos o en la nube. Los primeros corren el riesgo de perder datos debido a diversos incidentes como daños en el hardware, ataques de ransomware o robos. El almacenaje en la nube proporciona una ventaja en este sentido, puesto que elimina la dependencia de dispositivos específicos que pueden quedar comprometidos o perderse. Las soluciones de backup integradas como Time Machine para Macs y File History para Windows, así como los backups automáticos en la nube de iPhones y Androids, ofrecen cierto nivel de protección. Sin embargo, el riesgo del error humano permanece incluso con el almacenaje en la nube, lo que hace que sea aconsejable considerar soluciones adicionales de backup en la nube como Backupify o SpinOne Backup. Los backups de seguridad son aún más importantes en el caso de las organizaciones que usan servidores y dispositivos locales. Se recomienda encriptar los discos duros externos usando contraseñas fuertes, empleando herramientas de encriptación como VeraCrypt o BitLocker, y mantener los dispositivos de respaldo en un lugar distinto que los dispositivos primarios. Guardar una copia en un lugar sumamente seguro, como en una caja fuerte, puede brindar una capa extra de protección en caso de desastres que afecten tanto a las computadoras como a sus copias de respaldo.

Preguntas

Hágase estas preguntas si está intentando entender las implicaciones que tiene el no contar con medidas de protección de los datos en su entorno laboral, o si está considerando usarlos como parte de su programación de DRG:

-

¿Se han adoptado leyes de protección de los datos en el país o países en cuestión? ¿Estas leyes están alineadas con el derecho internacional de los derechos humanos, e incluyen disposiciones que protejan al derecho a la privacidad?

-

¿Cómo cumplirá el uso de los datos en su proyecto con los patrones de protección y privacidad de datos?

-

¿Qué tipos de datos planea usar? ¿Son personales o está involucrado algún otro dato sensible?

-

¿Qué podría suceder a las personas relacionadas con los datos si el gobierno accediera a éstos?

-

¿Qué podría suceder si los datos fuesen vendidos a un actor privado para otros fines de los planeados?

-

¿Qué medidas de precaución y mitigación se tomaron para proteger los datos y a las personas relacionadas con ellos?

-

¿Cómo se protege a los datos de la manipulación y el acceso y mal uso por parte de terceros?

-

¿Contará con suficientes conocimientos integrados durante todo el proyecto para asegurar que los datos sean bien manejados?

-

Si planea recolectar datos, ¿cuál será su finalidad? ¿Su recolección es necesaria para alcanzar dicho fin?

-

¿Cómo se entrena a los recolectores de datos personales? ¿Cómo se genera el consentimiento informado a la hora de recogerse los datos?

-

De estar creando bases de datos, ¿cómo se garantiza el anonimato de las personas relacionadas con ellos?

-

¿Cómo se consiguen y guardan los datos que planea usar? ¿El nivel de protección es apropiado a su sensibilidad?

-

¿Quién tiene acceso a los datos? ¿Qué medidas se toman para garantizar que se acceda a ellos para el objetivo planificado?

-

¿Qué otras entidades —compañías, socios— procesarán, analizarán, visualizarán y usarán de algún otro modo los datos de su proyecto? ¿Qué medidas se han tomado para protegerlos? ¿Se han establecido acuerdos con ellos para evitar su monetización o mal uso?

-

¿De construir una plataforma, ¿cómo protegerá a sus usuarios registrados?

-

¿La base de datos, el sistema de su almacenaje o la plataforma son auditables por investigadores independientes?

Estudios de caso

People Living with HIV Stigma Index and Implementation BriefEl People Living with HIV Stigma Index (Índice de estigma y discriminación en personas con VIH) es un cuestionario y estrategia de muestreo estandarizados, para recoger datos cruciales acerca de los estigmas intersecados y la discriminación que afectan a las personas que viven con VIH. Éste monitorea el estigma y la discriminación relacionados con el VIH en diversos países y presenta evidencias para su defensa en ellos. Los datos de este proyecto son las experiencias de personas que viven con VIH. El implementation brief (Breviario de implementación) muestra medidas de protección de datos. Quienes viven con VIH se encuentran al centro de todo el proceso, vinculando continuamente a los datos que se recogen acerca de ellos con las personas mismas, comenzando con el diseño de la investigación y pasando a la implementación y al uso de los hallazgos para prestarles apoyo. Los datos se recogen mediante un proceso de entrevistas de par a par, con las personas que viven con VIH de diversos antecedentes sirviendo como entrevistadores capacitados. Se ha diseñado una metodología estándar de implementación, que incluye el establecimiento de un comité de conducción con partes interesadas claves y grupos de población.

El Love Matters Program de RNW Media ofrece plataformas en línea para fomentar la discusión y compartir información sobre el amor, el sexo y las relaciones con personas de 18 a 30 años, en áreas en donde la información sobre la salud y derechos sexuales y reproductivos (SDSR) sigue censurada o es tabú. Los equipos digitales de RNW Media introdujeron enfoques creativos al procesamiento y análisis de los datos, metodologías de Social Listening y técnicas de procesamiento de lenguajes naturales para hacer más inclusivas a las plataformas, crear contenidos focalizados e identificar a influencers y trending topics. Los gobiernos han impuesto restricciones tales como tasas de licencia o registros para influencers en línea, como una forma de monitorear y bloquear contenidos “indeseables”, y RNW Media ha invertido en la seguridad de sus plataformas y los conocimientos de los usuarios para protegerlos del acceso a su información personal sensible. Lea más en la publicación ‘33 Showcases – Digitalisation and Development – Inspiration from Dutch development cooperation’ (33 Vitrinas – Digitalización y desarrollo – Inspiración de la cooperación holandesa para el desarrollo), Ministerio de Asuntos Exteriores de Holanda, 2019, p 12-14.

Informe de Amnistía Internacional

Cada día, miles de activistas y organizaciones por la democracia y los derechos humanos dependen de canales de comunicación seguros para conservar la confidencialidad de sus conversaciones en entornos políticos difíciles. Sin semejantes prácticas de seguridad, los mensajes sensibles pueden ser interceptados y usados por las autoridades para poner la mira en los activistas y disolver las protestas. Un ejemplo prominente y detallado de esto tuvo lugar luego de las elecciones de 2010 en Bielorrusia. Tal como se detalla en este informe de Amnistía Internacional, las grabaciones telefónicas y otras comunicaciones no encriptadas fueron interceptadas por el gobierno y usadas en los tribunales contra prominentes políticos y activistas opositores, muchos de los cuales pasaron años en prisión. En 2020, otra oleada de protestas postelectorales en Bielorrusia vio a miles de manifestantes adoptando apps de mensajería seguras y amistosas para con los usuarios —que no eran fácilmente disponibles 10 años antes— para proteger sus comunicaciones sensibles.

El Storting, el parlamento noruego, ha experimentado otro ciberataque que involucró el uso de vulnerabilidades recién descubiertas en Microsoft Exchange. Estas vulnerabilidades, a las que se conoce como ProxyLogon, fueron enfrentadas con parches de seguridad de emergencia lanzados por Microsoft. Los ataques iniciales fueron atribuidos a un grupo de hackeo chino bajo auspicio estatal llamado HAFNIUM, que utilizó las vulnerabilidades para comprometer los servidores, establecer web shells de puerta trasera y conseguir acceso no autorizado a las redes internas de diversas organizaciones. Los repetidos ciberataques al Storting y la participación de diversos grupos de hackers subrayan la importancia de la protección de datos, las actualizaciones de seguridad oportunas y medidas proactivas para mitigar los riesgos informáticos. Las organizaciones deben permanecer vigilantes, mantenerse informadas de las últimas vulnerabilidades y tomar las medidas apropiadas para resguardar sus sistemas y datos.

Girl Effect, una organización creativa sin fines de lucro, que opera en lugares donde las muchachas están marginadas y son vulnerables, usa los medios y la tecnología móvil para empoderarlas. La organización emplea las herramientas e intervenciones digitales, y reconoce que toda organización que use datos tiene también la responsabilidad de proteger a la gente con la que habla o con la que se conecta en línea. Su ‘Digital safeguarding tips and guidance’ (Consejos y guía de protección digital) brinda una guía a profundidad sobre la implementación de medidas para la protección de datos cuando se trabaja con personas vulnerables. Oxfam, que menciona a Girl Effect como inspiración, ha desarrollado e implementado una Política de datos responsable y comparte muchos recursos en línea de respaldo. La publicación ‘Privacy and data security under GDPR for quantitative impact evaluation’ (Privacidad y seguridad de los datos bajo el RGPD para una evaluación de impacto cuantitativa) brinda detalladas consideraciones acerca de las medidas de protección de los datos que Oxfam implementa, cuando efectúa una evaluación de impacto cuantitativo mediante encuestas y entrevistas digitales y en papel.

Referencias

A continuación aparecen los trabajos citados en este recurso.

- Access Now, (2018). Creating a Data Protection Framework: A Do’s and Don’t’s Guide for Lawmakers.

- Burgess, Matt, (2020). What is GDPR? The summary guide to GDPR compliance in the UK.

- Council of Europe, (n.d.). Details of Treaty No. 108. Council of Europe Portal.

- De Winter, Daniëlle, Lammers, Ellen & Mark Noort. (2019). 33 Showcases: Digitalisation and Development. Dutch Ministry of Foreign Affairs.

- Digital Defenders Partnership. (n.d.). Digital Safety Manual.

- Digital Defenders Partnership, (n.d.).

- Franz, Vera, (2020). NGOs embrace GDPR, but will it be used against them? Responsible Data.

- Hastie, Rachel & Amy O’Donnell, (2017). Responsible Data Management. Oxfam.

- Nyst, Carly, (2018). Data Protection Standards for Civil Society Organisations. European Center for Not-for-Profit Law (ECNL).

- Office of the United Nations High Commissioner for Human Rights (OHCHR), (2018). A Human Rights-Based Approach to Data: Leaving No One Behind in the 2030 Development Agenda.

- OKThanks, (n.d.).

- Organisation for Economic Co-operation and Development (OECD), (n.d.). OECD Privacy Guidelines.

- Oxfam, (2019). Going Digital. Oxfam Open Repository.

- Oxfam, (2017). Using the data lifecycle to manage data responsibly. Oxfam Open Repository.

- Perarnaud, Clément, (n.d.). Privacy and data protection. Geneva Internet Platform.

- Principles for Digital Development, (n.d.). How to Secure Private Data Stored and Accessed in the Cloud.

- Privacy International, (2020). The Hindsight Files 2020: Much More Than Politics.

- Privacy International, (n.d.). Data Protection.

- Privacy International, (n.d.). Examples of Abuse.

- Responsible Data (RD), (n.d.). What is Responsible Data?

- Responsible Data Program. (2016). The Handbook of the Modern Development Specialist. The Engine Room.

- Sharbain, Raya, (2019). Data protection policy void threatens privacy rights of citizens and refugees in Jordan. Global Voices.

- The Computer Incident Response Centre for Civil Society (CiviCERT), (n.d.). The Digital First Aid Kit.

- The Girl Effect, (2018). Girl Effect publishes good practice safeguarding guidelines for the digital era.

- Udong, Betty Pacutho, et al., (2018). Spatial Mapping and Profiling of Persons with Albinism in Eastern Uganda. Albinism Umbrella.

- United Nations Conference on Trade and Development (UNCTAD), (n.d.). Data Protection and Privacy Legislation Worldwide.

- USAID, (2020). Digital Development Awards – Example Projects.

- USAID, (2020). USAID Digital Strategy.

- USAID, (2019). Considerations for Using Data Responsibly at USAID.

Recursos adicionales

- Seltzer, William & Margo Anderson, (2001). The Dark Side of Numbers: The Role of Population Data Systems in Human Rights Abuses. Social Research 68(2). Estudios históricos que mapean casos del mal uso de sistemas de datos de población.

- United Nations Sustainable Development Group (UNSDG), (2017). Data Privacy, Ethics and Protection: Guidance Note on Big Data for Achievement of the 2030 Agenda

- USAID, (2020). Digital Strategy 2020-2024.